Google考虑提升HTTPS网站排名,以推动加密的普及,遏制监视。

《华尔街日报》援引知情人士的消息称,Google负责在搜索结果中过滤垃圾信息的工程师Matt Cutts在近期一个会议上表示,Google正考虑把那些使用加密技术的网站在搜索结果中的排名往前提。

一位知情人士透露,Cutts在私下的谈话中也提到了Google对于作出上述调整的兴趣。该人士说,Google内部关于此事的讨论仍处于初步阶段,任何调整都不会很快出现。正确实现的加密将能阻止NSA等机构对互联网的监视。

Friday October 26, 2007 by Jason ‘vanRijn’ Kasper | 15 Comments

I did a small performance test yesterday and was very surprised by the results. I wanted to see which encrypted filesystem was faster betweeen Truecrypt and LUKS. I created 2 20-gig files, one with Truecrypt and the other with LUKS encryption. Then I mounted the encrypted files and copied a 180 meg file 10 times, synced, and then reported the time taken. Here’s the results:

Truecrypt test:

time (for f in $(seq 1 10); do; cp bigfile truecrypt-mnt/bigfile-$f; done;)

0.22s user 26.30s system 15% cpu 2:47.06 total

LUKS test:

time (for f in $(seq 1 10); do; cp bigfile luks-mnt/bigfile-$f; done;)

0.20s user 8.40s system 15% cpu 55.169 total

Wow. Now, granted, this is a simple enough test, but does anyone have any ideas why LUKS would be 3 times faster in writing 1.8 Gigs than Truecrypt?

http://movingparts.net/2007/10/26/truecrypt-versus-luks-speed-test/

设计破坏伊朗铀浓缩离心机的恶意程序Stuxnet具有一些非同寻常的特征:它只攻击伊朗纳坦兹铀浓缩工厂离心机控制电脑上运行的西门子工控软件,其它地方的电脑即使感染了也不会有任何问题发生。它普遍被认为是美国和以色列网络战部队合作的结晶,是一个典型的国家资助恶意程序。过去几年,安全公司发现了多种疑似国家资助开发的恶意程序,除Stuxnet外,还有Flame、Duqu和Gauss,它们彼此之间被发现存在联系,被认为是同一批开发者开发。其中去年卡巴斯基发现的恶意程序Gauss最值得关注,幕后开发者看上去吸取了Stuxnet被曝光的教训,Gauss包含了难以破解的秘密负载,设计监视中东地区计算机上的敏感银行数据,能盗取黎巴嫩银行中的客户资金,是第一种国家资助的银行木马。

Gauss的多个模块都以知名近代数学家名字命名(如卡巴斯基实验室公布的这张图所示),像高斯、哥德尔和拉格朗日。为了破解其加密负载的密钥,密码破译专家尝试了数百万次,都无功而返。 Continue reading »

通常认为以MD5、SHA1等方式哈希存储的密码要比明文存储密码安全的多。但这已成为历史。通过openCL在25个AMD gpu上的同步运算,已经可以达到每秒1800亿次MD5运算或630亿次SHA1运算。

而一个由大小写字母和数字组成的8位密码仅需要愈200万亿次运算,即20分钟就能完全穷举这样的MD5加密密码。即使算上标准键盘上所有标点符号 (95^8),也仅需10小时就能穷举完毕。SHA1虽然号称比MD5更安全,也只不过是多耗费3倍的时间,对于密码的破解而言没有本质区别。

如果想保护 密码的安全,最好还是在每个重要的网站都使用不同的密码。不然任何一个网站的数据泄露都可能危害到其余账号。

作为一枚资深网虫外加一位热爱技术的初级黑客,近日各大网站的“泄密门”事件已将俺深度击中,在迅速在电脑上修改完自己各网上银行及支付宝密码后,俺想到这手机上的门是否也上了锁?花在手机上的上网流量每月都150M嘞,上微博、查邮件、查淘宝/查京东账单已经全部在上手机搞掂,不验证一下是不能踏实的。

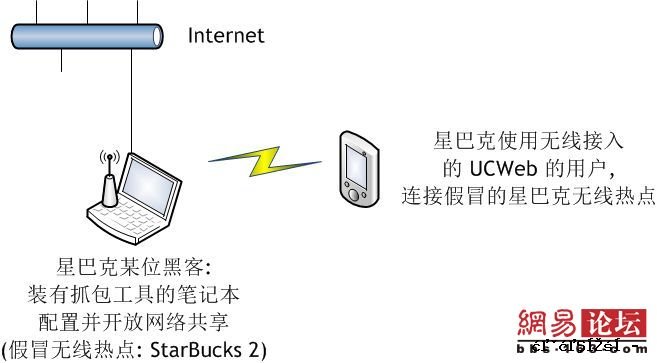

不试还真不知道,UC是俺手机上网的第一道入口,没想到将俺的账号密码轻松被拿下了,俺紧急将自己作为初级黑客试验盗取“账户名密码”的全部教程发布如下,提醒使用UCWEB手机上网的用户尽快注意安全问题。

盗号黑客教程第一步:设置一个网络环境,让小鱼进你的网,你来抓包

作案地点选择:星巴克,麦当劳等通常有无线热点的地方(俺在家里,假装在星巴克)

技术平台:Win7电脑一台,无线网络一套,Wireshark软件

方法:用百度搜索一个相关的使用介绍的方法,设置无线热点AP, 为了让更多的手机用户连接(被欺骗)到该热点, 命名 SSID 为 Starbucks 2,且不设密码。

(虚拟图示1:建立无线网络环境) Continue reading »

批评人士最近呼吁各大 IT 企业撤销对美国证书授权机构 (CA) 和安全公司 Trustwave 签发的 SSL 证书的信任 – 该公司刚刚承认了自己在完全肯定证书会被客户用于假冒不属于该客户的网站并实施中间人攻击的情况下, 仍然为客户签发了证书.

Trustwave 为该客户 (具体买主并未公开) 提供的是所谓的 “中间级证书”: 这一证书允许客户为互联网上的任何服务器签发被各种主流浏览器视为有效的 SSL 证书. 而这买主则将该证书用于对其内部网络用户使用 SSL 加密的网站和服务时的行为进行监控 – 利用受信任的假证书窃听用户与服务器间的通信, 这里的 “监控” 事实上已经属于中间人攻击. 另外, 为了避免该证书私钥被黑客窃走并用于非法用途, 该证书附有一个硬件反泄密系统保护其不被盗用.

尽管如此, 安全专家仍然认为这种情况不可接受, 并已经向谋智网络 (Mozilla) 发出呼吁要求该公司删除 Trustwave 在 Firefox 浏览器和 Thunderbird 邮件软件中的受信根证书. 他们认为, 依据谋智网络的根证书政策和其他软件公司类似的对 CA 证书的要求, Trustwave 的行为已经违反了 “不得故意在证书涉及的各方不知情的情况下签发证书” (即假冒其他服务器的证书) 这一原则.

安全专家也表示, Trustwave 坚持该证书只在客户的内部网络中使用并且不会外流这点在此事件中毫无意义. Christopher Soghoian, 一个要求谋智撤销对 Trustwave 信任的讨论组的一名成员, 写到: “虽然对 SSL 连接的拦截可能是基于合法理由的, 并且这个企业的员工可能完全知情, 但无论如何以上任何一点都不会改变一个事实 – Trustwave 签发的证书已经被用于冒充其他网站. 这种行为不仅完全无法接受, 并且已经违反了谋智的相关政策.” Continue reading »

在28届混沌计算机大会上,安全研究人员Benoit DuPasquier和Stefan Burschka以Skype为例演示了加密流量的数据挖掘(PPT)。 过去几年,VoIP增长迅猛,其中Skype是使用最广泛的加密VoIP应用之一。他们的研究表明,来自Skype的信息会被泄漏,孤立的音素可被分类,给定的句子可被确认。利用动态时间扭曲算法和语音处理中的频率,识别信息的精确度可以达到60%,在特定条件下能达到83%。

上个月的流言变成了现实,巴基斯坦电信管理局向所有ISP发去通知, 命令ISP在发现用户使用VPN浏览网页时通知当局。因为VPN加密过的网络通信会让官方无法窃听和监视。通知称,任何要使用VPN的人都需要先得到当局 给予的特别许可。

巴基斯坦当局坚称,此举是为了阻止恐怖分子利用VPN通信,但批评者指出这就像因自杀性爆炸者使用汽车而禁止汽车。