提供CDN、防DDos攻击等云计算服务的CloudFlare宣布向包括免费用户在内的所有客户提供免费SSL支持。CloudFlare将为大约200万不受保护的网站加入SSL支持,以前SSL支持只提供给每月至少支付20美元的客户。浏览器先连接到CloudFlare的服务器接收CloudFlare提供的证书,然后CloudFlare连接目标网站服务器获取内容,它充当了某种反向代理的功能。这项被称为Universal SSL的服务对免费用户有限制,CloudFlare只支持扩展支持Server Name Indication(SNI)协议的现代浏览器,这意味着它不支持IE6及之前版本、运行Android 2.2或更旧版本的Android浏览器。

印度国家信息安全中心NIC被发现使用Indian CCA发行的次级CA 证书发行了多个假的Google和雅虎SSL证书(三个Google域名和一个雅虎域名,此外还有yahoo-inc.com、 yahooapis.com、static.com和gstatic.com等)。未授权的SSL证书可被用于发动中间人攻击,如嗅探内容和钓鱼。

Indian CCA被微软的Root Store所信任,伪造证书事件主要影响使用微软IE和其它Windows应用程序的用户,Firefox用户不受影响。

Indian CCA已经撤销了NIC持有的次级CA证书,声称原因是NIC的证书发行系统遭到了黑客入侵。

微软已经向其支持的操作系统发布了紧急更新,屏蔽了黑客发行的45个高度敏感的伪造SSL证书。

运行Windows 8、8.1、RT、RT 8.1、Server 2012、Server 2012 R2、Phone 8和Phone 8.1的系统将会收到撤销证书的更新;运行Windows Vista、7、Server 2008或erver 2008 RS的用户可以查看微软的说明。 Continue reading »

OpenSSL项目披露了多个新安全漏洞,包括允许中间人攻击的漏洞和允许执行代码的漏洞。其中中间人攻击漏洞与ChangeCipherSpec(CCS)实现不正确有关,它在OpenSSL 1998年发布的早期版本中就已经存在,至今已有16年历史,影响目前的所有版本,但严重程度并不高,因为攻击者拦截和解密加密流量需要客户端和服务器端都运行存在漏洞的OpenSSL,而浏览器并不包含OpenSSL。

该漏洞的发现者是日本研究员Masashi Kikuchi,他在博客上介绍了发现经过,认为OpenSSL项目存在一个超过16年的漏洞的最主要原因是代码审查不充分,缺乏有经验的TLS/SSL专家。

Continue reading »

Google正在升级旗下服务的数字证书,从8月1日开始,Google将用2048位RSA密钥加密和验证Gmail等服务。RSA公钥加密技术的破解 与密钥的长度有关,最常见的破解方法是因式分解,如果密钥的长度小于等于256位,一台较快的电脑可以在几个小时内成功分解其因子。

2009年12月研究人员因式分解了768 位RSA算法,1024位所需时间是768位的一千多倍,因此在短时间内1024位是安全的,但研究人员表示1024位密钥预计将会在10年内攻破,因此 未来三到四年内应逐步淘汰1024位RSA密钥。分解1024位密钥只是一个时间问题,Google未雨绸缪提前做好了准备。

由于各种原因,在国内上网,免不了要和HTTP代理服务器打交道。HTTP代理服务器分加密代理服务器和普通代理服务器。如果我们在自己的电脑上运行了某些软件之后就能访问之前不能访问的网站,那么很可能是加密代理;如果我们直接在浏览器中设置代理服务器,不用运行任何软件,那么这种类型的代理服务器就是普通代理。一般来说,如果加密代理软件没有问题,加密代理的安全性要好于普通代理。在这里,本文主要还是讲述普通代理的安全性。

一、HTTP代理协议

浏览器和HTTP代理服务器之间是通过HTTP代理协议进行通讯的。如果我们没有使用运行在自己的电脑上的加密代理,而是直接在浏览器中设置了在互联网上的代理服务器地址,那么浏览器就和代理服务器之间进行的通讯就会发送到互联网上。代理服务器常见的请求有GET、POST和CONNECT,下面分别做介绍: Continue reading »

今天在邮件列表里看到 John Nagle (就是发明 TCP Nagle 算法的 那个 John Nagle)提到希望 OpenSSL 提供一些帮助自动检测中间人攻击的 方法。 简单地说,因为中间人攻击会改变双方看到的加密流(密钥变了),因此,如果上层协议包含了加密流的某些特征,攻击者想要实施中间人攻击的成本就会大大增加。

他同时举了一个例子,一种早期的加密电话会在话机上显示从密文开始的部分计算的两位数字,而通话双方则通过通话来确认数字相同,这样,中间人攻击的实 施者就必须解析语音并替换掉相关的字词来避免被发现。 Continue reading »

cscsxlm 发表于 2010-9-8 04:16

以下部分内容转自HDC:

看最近老有些加密访问的问题

我来解释一些问题

写给小白看的

我尽量写得浅显易懂一些

第一个问题

Https是什么?

Hypertext Transfer Protocol over Secure Socket Layer

https就是使用了ssl技术的http,或者说是通过SSL技术来传输的HTTP协议

严格意义上来讲,并不应该说ccfbits应用了https技术,而是在HTTP上应用了SSL技术 Continue reading »

作为一枚资深网虫外加一位热爱技术的初级黑客,近日各大网站的“泄密门”事件已将俺深度击中,在迅速在电脑上修改完自己各网上银行及支付宝密码后,俺想到这手机上的门是否也上了锁?花在手机上的上网流量每月都150M嘞,上微博、查邮件、查淘宝/查京东账单已经全部在上手机搞掂,不验证一下是不能踏实的。

不试还真不知道,UC是俺手机上网的第一道入口,没想到将俺的账号密码轻松被拿下了,俺紧急将自己作为初级黑客试验盗取“账户名密码”的全部教程发布如下,提醒使用UCWEB手机上网的用户尽快注意安全问题。

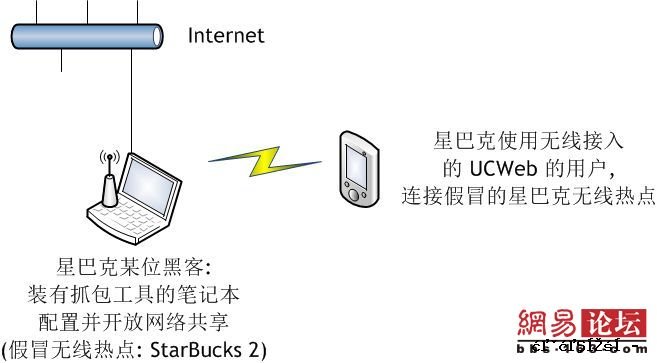

盗号黑客教程第一步:设置一个网络环境,让小鱼进你的网,你来抓包

作案地点选择:星巴克,麦当劳等通常有无线热点的地方(俺在家里,假装在星巴克)

技术平台:Win7电脑一台,无线网络一套,Wireshark软件

方法:用百度搜索一个相关的使用介绍的方法,设置无线热点AP, 为了让更多的手机用户连接(被欺骗)到该热点, 命名 SSID 为 Starbucks 2,且不设密码。

(虚拟图示1:建立无线网络环境) Continue reading »