反解與正解本來是分開的…

你不必要求正反兩解之一致性, 只是, 若查詢的程式若發現不一致(PARANOID),

則取決於該程式如何處理了.

請記著一點: DNS 只負責解釋, 至於解釋出來的結果如何用? 那就不是 DNS 要擔心的.

本文撰寫於 www.chinaunix.com ,撰寫人為: netman/abel

歡迎任意轉載,轉載時請注明出處

除錯別字外(哈~這個我常發生),勿對本文加油添醋

主題:反向解析域是怎么授权的 (http://bbs.chinaunix.net/forum/16/20040812/385903.html)

——————————————————————-

正文開始,文接 netman 那篇

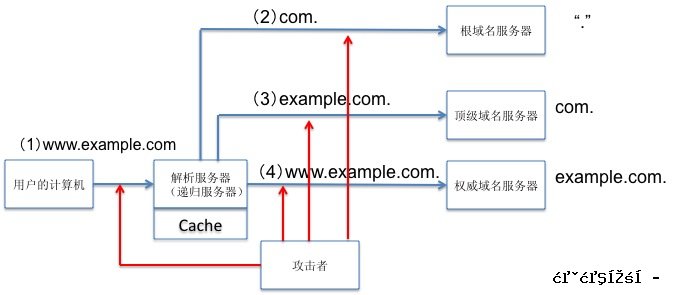

建議您在看前,對 DNS 解析流程及授權有一定的概念,並巳充份了解正解的狀況

1.前言

首先, 我上次問過大家一個問題:

— 在 internet 上是正解查詢多還是反解查詢多?

若你有朋友在 NIC 或 ISP 內管 dns 的話, 應該不難問出答案:

—> 反解多!

那, 你或許會問: why? Continue reading »