本月早些时候,微软悄悄推送了一批新的受信任根证书颁发机构。微软对此没有公开宣布,也没有在官方的 Microsoft Certificate Program 中列出新增加的根证书。新加入18个受信任根证书中,有的是毫无知名度的机构如RXC-R2,还有多个来自中国或在中国有子公司的:广东数字证书认证中心信鉴GDCA TrustAUTH R5 ROOT ,GlobalSign环玺GlobalSign Root CA – R6,沃通(WoSign) WoSign ECC和WoSign G2。

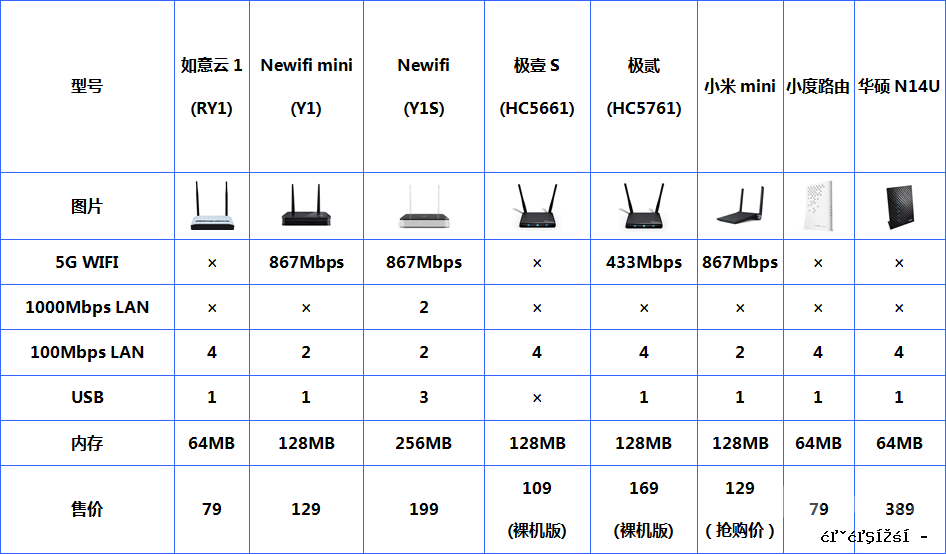

如意云一 老产品了 现在看来 如果你不需要千兆 也是非常不错的

newifi 部分老玩家称为如意云二 联想与谛听(小云)合作的产物 有千兆LAN简直良心 三个USB口也是一大亮点

newifi mini 百度也进来合作了

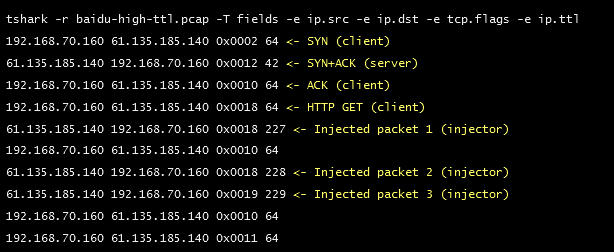

在GitHub遭受的大规模DDoS攻击中,攻击者创造性的劫持了百度的JS数据包,让大约1%访问嵌入百度JS的海外中国网站访问者成为DDoS大军中的一员。攻击者是如何做到的,如何确定这与百度无关?网络中传输的数据包是有寿命的,为了防止数据无限循环,名为存活时间(Time to live,TTL)或跳数限制(hop limit)的机制限定了数据包的寿命。一旦寿命结束,数据包将会被丢弃。在这次攻击中,恶意数据包和合法分析代码的TTL值是不同的。如图所示,合法SYN+ACK 数据包的TTL是42跳,攻击者注入的三个恶意数据包的TTL分别是227、228和229跳。SYN+ACK数据包源自百度服务器,而注入的数据包则来自其它地方。在外界注意到TTL值的差异后,攻击者显然改变了策略,在最新劫持新浪JS文件的攻击中,TTL的值没有发生变化。此次劫持发生在今天。GitHub的服务已经完全恢复了正常。

来自中国通信网的消息,中国电信云计算公司副总经理徐守峰透露,中国电信今年将会在ChinaNet、CN2两张全国骨干网的基础之上,打造第三张全国性骨干网络,主要用于数据中心之间的节点互联,助力电信打造面向未来的云服务提供商。

按照规划,中国电信首先将会在一些核心数据节点构建VDC,然后通过VDC将数据中心和第三张网扁平化的连接起来,打造一个二层网络。

mtjs 写道 “场景:在一个周末的午后,小Q走进了地铁,他看见一个人的优盘就那么大大方方的挂在背包上 ,一分钟后,小Q发觉自己已经出了地铁,手里拿着那个优盘,他急匆匆回到家里,将优盘插入自 己的笔电,这时小Q发现优盘上贴着个标签上面写着“128”,他没怎么在意,激动的准备探寻优盘 中是否有什么好资料,优盘指示灯开始闪烁,突然,一阵轻烟飘起,他闻到一股焦味,他的电脑烧毁了……。若干天之后,小Q出现在地铁站上,在他的背包后面大大方方的挂着个漂亮的优盘,如果你仔细看,上面还有个小标签,上面写着“129”。

这种USB电子炸弹来源于化名为“深紫”的俄罗斯研究人员,他开发出了这种炸弹原型,其原理是 :“在插入USB端口后,优盘内置的DC/DC直流斩波器会开始运作,将电压提升至110V,随后直流 斩波器关闭,场控晶体管开启,将110V高电压加载至USB总线的讯号通路中,当电容器电压增至 7V时,晶体管关闭直流斩波器继续运行。如此循环直到破坏各个能够破坏的电子元器件”。这种USB电子炸弹能够以高压电脉冲摧毁各种个人电脑和笔记本里面的部件,尤其是脆弱的硬盘。 Continue reading »

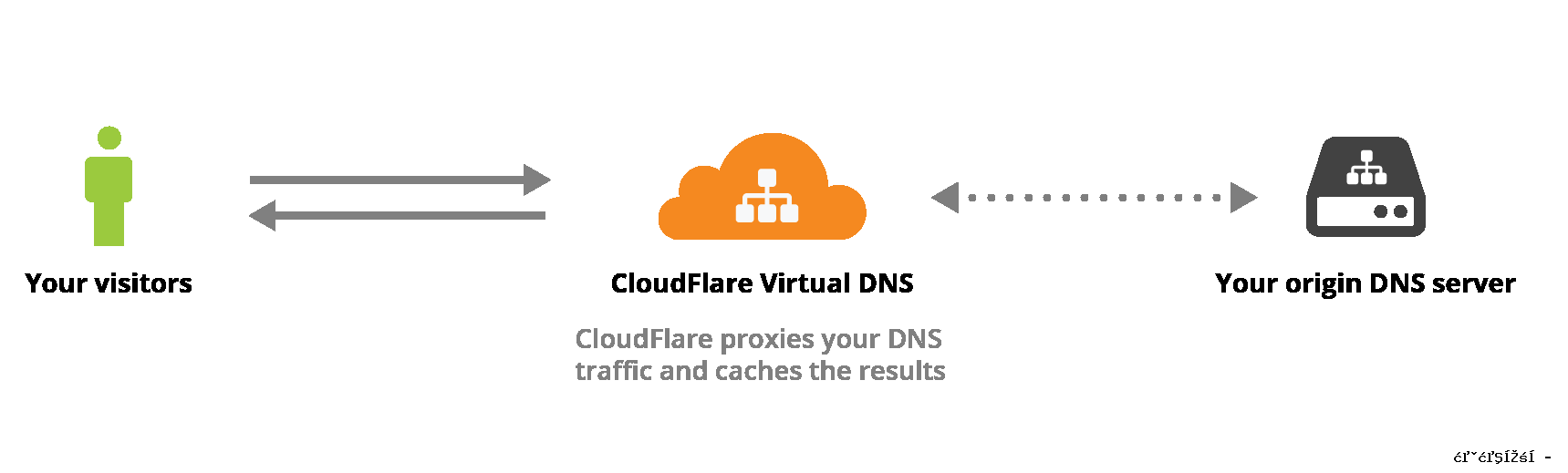

利用域名解析服务器不验证请求源的弱点,DNS放大攻击在过去几年非常流行。攻击者伪装成攻击目标域名向全世界数以百万计的域名解析服务器发送查询请求,域名服务器返回的数据要远大于请求的数据,导致目标遭受了放大数十倍的DDoS攻击。被利用的域名服务器因此每天会收到大量的恶意请求,它也不断的遭受较小规模的DDoS攻击。防止此类攻击的一种方法是实现DNSSEC,验证DNS请求源的身份。但旧的DNS基础架构很难改变。

现在,提供防御DDoS攻击服务的Cloudflare推出了虚拟DNS服务,为域名解析服务器提供基于云端的DNS查询和缓存代理服务,由CloudFlare验证请求源的身份。

HTTP/2规格已经制定完成,即将成为正式标准。在规格中,HTTP/2协议没有强制要求使用TLS,主要原因是许多机构都想要检查HTTP流量,或网络环境需要缓存,或认为TLS会增加额外的负担,以及认为安全证书太昂贵,等等。

虽然规格没有强迫使用TLS实现HTTP/2支持,目前浏览器开发商在实现HTTP/2支持时都是经过TLS, Firefox 和Chrome开发团队的成员明确表示他们只实现使用TLS的HTTP/2,而IE的团队成员一开始表示他们不使用TLS,但Windows 10技术预览版上第一个支持HTTP/2的测试版本也是只使用TLS。