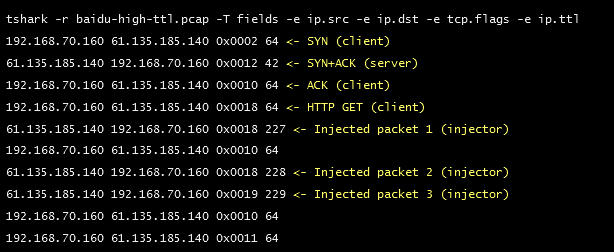

在GitHub遭受的大规模DDoS攻击中,攻击者创造性的劫持了百度的JS数据包,让大约1%访问嵌入百度JS的海外中国网站访问者成为DDoS大军中的一员。攻击者是如何做到的,如何确定这与百度无关?网络中传输的数据包是有寿命的,为了防止数据无限循环,名为存活时间(Time to live,TTL)或跳数限制(hop limit)的机制限定了数据包的寿命。一旦寿命结束,数据包将会被丢弃。在这次攻击中,恶意数据包和合法分析代码的TTL值是不同的。如图所示,合法SYN+ACK 数据包的TTL是42跳,攻击者注入的三个恶意数据包的TTL分别是227、228和229跳。SYN+ACK数据包源自百度服务器,而注入的数据包则来自其它地方。在外界注意到TTL值的差异后,攻击者显然改变了策略,在最新劫持新浪JS文件的攻击中,TTL的值没有发生变化。此次劫持发生在今天。GitHub的服务已经完全恢复了正常。

lioujian47 写道“官方新华社报道,国务院港澳办发言人20日发表谈话说,在香港特别行政区进行任何形式的所谓“公投”均没有宪制性法律依据,是非法的,也是无效的。”

《华尔街日报》报道,模拟全民公投的网站www.popvote.hk遭到了大规模DDoS攻击,但没有对投票产生影响。CloudFlare公司为网站提供了网络安全服务,该公司CEO Matthew Prince称,攻击者采取的方法几乎无所不包。他在Twitter上透露,来自亚马逊云服务AWS的攻击流量高达7Gbps;峰值攻击流量300Gbps+。

Published Monday, 06 December 2010 17:20 | Author: Johan Nylander

WikiLeaks' Swedish servers came under attack again Monday, the whistle-blowing website's Swedish hosting company said.

“We are investigating cause,” Mikael Viborg, head of the Internet service provider PRQ, told AP.

WikiLeaks confirmed in a tweet it was having difficulty with its PRQ severs.

Mikael Viborg said the servers had become unresponsive, probably due a so-called denial of service attack aimed at WikiLeaks.

WikiLeaks is already fighting to stay on the Internet. It switched its domain to Switzerland because its original web address was shut down by a US provider, as it continues to release thousands of classified US diplomatic cables.

WikiLeaks was on Sunday redirected back to a server in Sweden. Denis Simonet, president of the Pirate Party of Switzerland, said that his group moved wikileaks.ch after the main server in France went offline. Continue reading »

2007.09

前段时间上海一家游戏娱乐公司的网站遭到了基于页面请求的DDOS分布式拒绝服务攻击,网站陷入完全瘫痪状态,并被黑客的匿名信勒索,金额高达10万元,而在勒索过程中,这群黑客还表示会对腾讯QQ等网站下手,随后QQ“服务器维护”几天。12月5号的时候,全球BitTorrent服务器也受到了很强烈的DDOS攻击,一度陷入瘫痪。而DDOS攻击中最流行的也是威力最大的就是基于页面的DDOS以及将这个攻击理论发挥得淋漓尽致的攻击工具CC,本文特邀CC作者和我们共同了解CC的相关攻击原理和防范方法,希望能让更多的朋友了解这样的攻击方式并能防范它。

我写CC的思路及防范方法

很多朋友都知道木桶理论,一桶水的最大容量不是由它最高的地方决定的,而是由它最低的地方决定,服务器也是一样,服务器的安全性也是由它最脆弱的地方决定的,最脆弱的地方有多危险服务器就有多危险。DDOS也是一样,只要你的服务器存在一个很耗资源的地方,限制又不够,就马上成为别人DDOS的对象。比如 SYN-FLOOD,它就是利用服务器的半连接状态比完全连接状态更耗资源,而SYN发动方只需要不停的发包,根本不需要多少资源。 一个好的DDOS攻击必须是通过自己极少资源的消耗带来对方较大的资源消耗,否则比如ICMP-FLOOD和UDP-FLOOD都必须和别人一样大的带宽,对方服务器消耗多少资源自己也得赔上多少资源,效率极其低下,又很容易被人发现,现在基本没有什么人用了。 Continue reading »