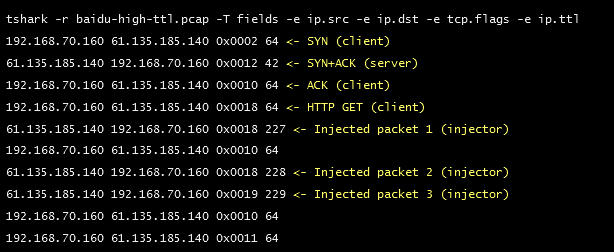

在GitHub遭受的大规模DDoS攻击中,攻击者创造性的劫持了百度的JS数据包,让大约1%访问嵌入百度JS的海外中国网站访问者成为DDoS大军中的一员。攻击者是如何做到的,如何确定这与百度无关?网络中传输的数据包是有寿命的,为了防止数据无限循环,名为存活时间(Time to live,TTL)或跳数限制(hop limit)的机制限定了数据包的寿命。一旦寿命结束,数据包将会被丢弃。在这次攻击中,恶意数据包和合法分析代码的TTL值是不同的。如图所示,合法SYN+ACK 数据包的TTL是42跳,攻击者注入的三个恶意数据包的TTL分别是227、228和229跳。SYN+ACK数据包源自百度服务器,而注入的数据包则来自其它地方。在外界注意到TTL值的差异后,攻击者显然改变了策略,在最新劫持新浪JS文件的攻击中,TTL的值没有发生变化。此次劫持发生在今天。GitHub的服务已经完全恢复了正常。

4 月 012015